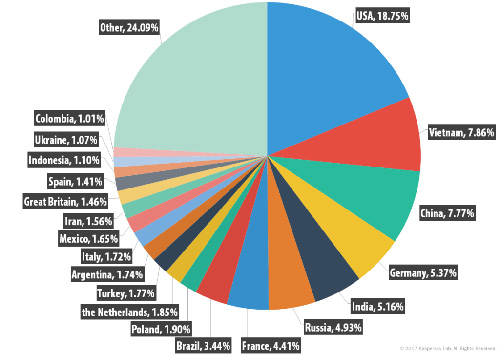

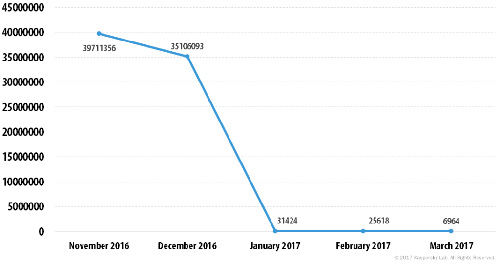

Prema izveštaju kompanije Kaspersky Lab o spam i fišing napadima u prvom kvartalu 2017. godine, najveća botnet mreža na svetu, Necrus, zabeležila je značajan pad u saobraćaju malicioznih spam i-mejl poruka. U decembru 2016. godine, spam zamke koje je postavila kompanija Kaspersky Lav detektovale su preko 35 miliona malicioznih mejlova, dok je taj broj u martu 2017. godine iznosio svega 7 hiljada.

Spam izveštaj koji je pripremila kompanija Kaspersky Lab takođe ukazuje i na neke druge trendove u prvom kvartalu 2017. godine:

-

Ukupan udeo spam poruka u i-mejl saobraćaju iznosio je skoro 56 odsto u prvom kvartalu, u poređenju sa 59,9 odsto u poslednjem kvartalu 2016. godine

-

Ukupna količina malver priloga u i-mejl saobraćaju smanjio se 2,4 puta u poređenju sa prethodnim kvartalom

- Više od polovine svih „fišing“ napada targetiralo je finansijski sektor, uključujući banke (skoro 26 odsto), sisteme za plaćanje (preko 13 odsto) i onlajn prodavnice (skoro 11 odsto).

Pad Necrus botnet mreže

Tokom 2016. godine, istraživači iz kompanije Kaspersky Lab uočili su značajan porast spam poruka sa malicioznim prilozima, pre svega sa programima za šifrovanje. Većina ovog saobraćaja dolazila je sa Necrus botnet mreže, koja se trenutno smatra najvećom spam botnet mrežom na svetu. Međutim, krajem decembra 2016. godine, mreža je praktično prestala da radi, i to ne samo tokom novogodišnjih praznika. Nivo aktivnosti botnet mreže bio je na izuzetno niskom nivou gotovo tokom celog prvog kvartala 2017. godine.

Čini se da su se kriminalci uplašili sve većeg interesovanja za programe za šifrovanje i da su zbog toga prekinuli masovno slanje spam i-mejl poruka. Međutim, ne očekuje se da će ovakva odluka izazvati gašenje ove botnet mreže.

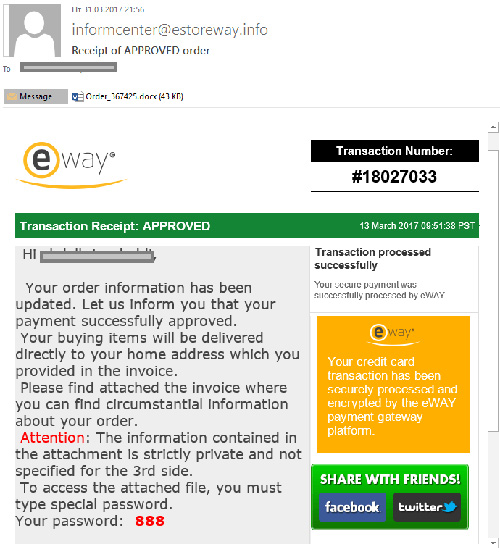

Maliciozni i-mejlovi sa fajlovima zaštićenim lozinkom

U prvom kvartalu 2017. godine, spam napadači koristili su brojne načine kako bi zakomplikovali detekciju. Između ostalog, kriminalci su „pakovali“ malver u fajlove koji su zaštićeni lozinkom. Nakon prijema poruke, napadači su „mamili“ žrtve da otvore primljeni fajl.

Oni su falsifikovali poruke da izgledaju kao da dolaze od legalnih prodavnica ili trgovinskih lanaca, pri čemu je žrtvama uglavnom komunicirana neka vrsta dobitka, novčanog ili materijalnog. Napadači su, takođe, često slali poruke predstavljajući se kao već postojeće male i srednje kompanije, pri čemu su u porukama bili prisutni svi potpisi i kontakti koji ukazuju na legitimitet pošaljioca.

Nakon što je žrtva otvorila dokument, aktivirala bi se maliciozna skripta i preuzela malver na korisnikov računar. Malveri su bili raznovrsni, od ransomware-a, preko spyware-a, backdoor-a, kao i novih modifikacija virusa Zeus Trojan.

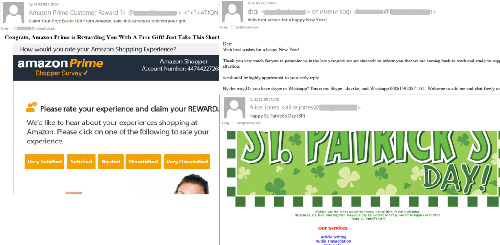

Spam preko legalnih usluga

Današnji spam filteri za i-mejl saobraćaj efikasno rešavaju problem detekcije spam poruka. Zbog toga napadači moraju da traže nove kanale kako bi zaobišli ove prepreke. Oni se u sve većoj meri fokusiraju na mesindžere i društvene mreže kako bi distribuirali svoje marketinške i maliciozne ponude.

Notifikacije o prijemu privatnih poruka obično stižu i na korisnikovu i-mejl adresu. U ovom slučaju, filteri će adresu pošaljioca registrovati kao legitimnu, za razliku od tradicionalnih i-mejl adresa. To znači da će detektovanje spama biti moguće isključivo analizom sadržaja poruke, što predstavlja znatno komplikovaniji zadatak.

„Početkom 2017. godine primetili smo brojne promene u spam saobraćaju, kao što je drastičan pad u količini masovnih spam i-mejlova o okviru najveće botnet mreže na dvetu. Usled toga, napadači su počeli da praktikuju nove tehnike za izbegavanje detekcije, koristeći legalne kanale za komunikaciju i priloge koji sadrže fajlove zaštićene lozinkom. Očekujemo da će se ovaj trend nastaviti, budući da korisnici (žrtve) imaju više poverenja u fajlove koji su zaštićeni lozinkom. Pored toga, bezbednosno rešenje ne može da skenirana ove dokumente”, izjavila je Darija Gudkova (Darya Gudkova), spam analitičar u kompaniji Kaspersky Lab.