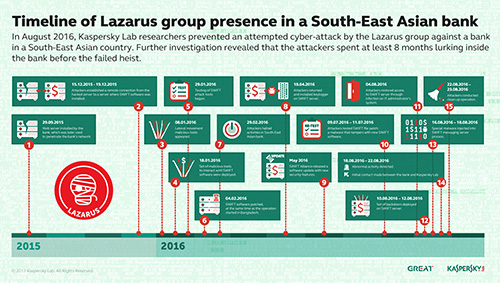

Kompanija Kaspersky Lab objavila je rezultate istrage, koja traje duže od godinu dana, o aktivnostima grupe Lazarus – ozloglašene hakerske grupe koja je navodno odgovorna za krađu 81 miliona američkih dolara iz Centralne banke Bangladeša 2016. godine. Tokom forenzičke analize artefakata koje je grupa ostavila za sobom u jugoistočnoj Aziji i evropskim banakama, kompanija Kaspersky Lab je uspela da u velikoj meri otkrije kako funkcionišu maliciozni alati koje grupa koristi i kako grupa napada finansijske institucije, kazina, softvere za investicione kompanije i kompanije koje se bave kripto-valutama. To je pomoglo Kaspersky Lab-u da spreči najmanje dva velika napada na finansijske institucije.

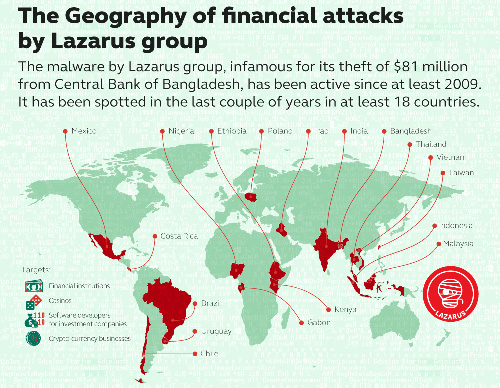

U februaru 2016. godine grupa hakera (neidentifikovanih u to vreme) pokušala je da ukrade 851 milion američkih dolara i uspela je da prenese čak 81 milion američkih dolara iz Centralne banke Bangladeša. To se smatra jednom od najvećih i najuspešnijih sajber pljački ikada. Dalja istraga koju su sproveli istraživači iz različitih IT bezbednosnih kompanija, uključujući i kompaniju Kaspersky Lab, otkrila je da postoji velika verovatnoća da je napad sprovela grupa Lazarus – ozloglašena hakerska grupa odgovorna za brojne napade od 2009-e godine, u čak 18 zemalja.

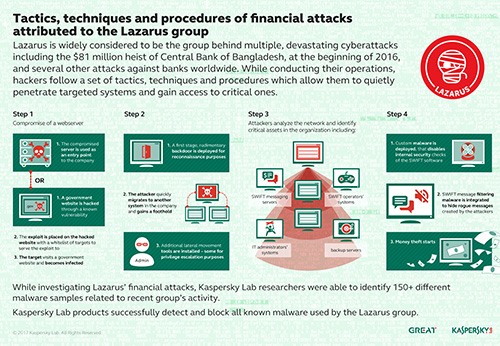

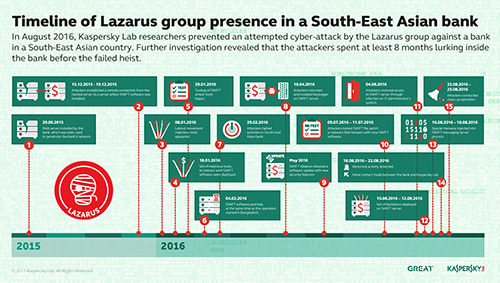

Iako je nakon napada u Bangladešu usledilo nekoliko meseci tišine, grupa Lazarus je i dalje bila aktivna. Oni su se pripremali za novu operaciju krađe novca od drugih banaka i, u trenutku kada su bili spremni, oni su već uspeli da se inflitriraju u jednu finansijsku instituciju u jugoistočnoj Aziji. Nakon što su ih proizvodi kompanije Kaspersky Lab omeli u tome, kao i nakon istrage, napadači su se povukli na još nekoliko meseci, da bi kasnije odlučili da premeste svoje operacije u Evropu. Međutim, njihovi pokušaji su bili prekinuti i ovde, uz pomoć bezbednosnih rešenja kompanije Kaspersky Lab, brzih odgovora na incidente, forenzičke analize i obrnutog inženjeringa.

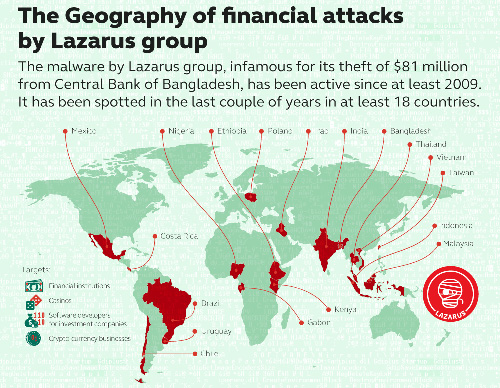

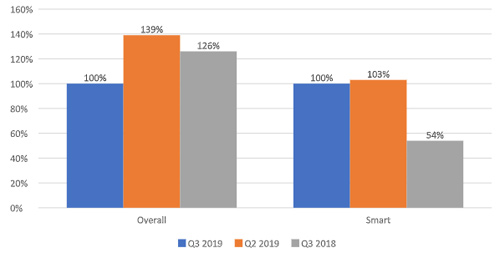

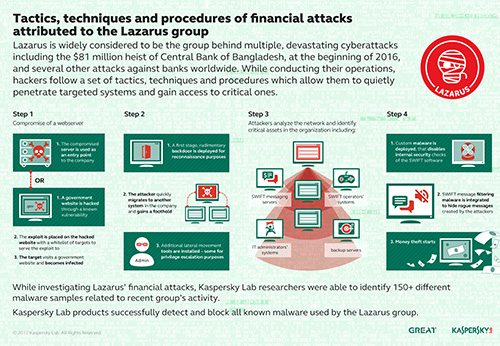

Način rada grupe Lazarus

Pomoću forenzičke analize ovih napada, istraživači iz kompanije Kaspersky Lab uspeli su da rekonstruišu način rada ove grupe.

-

Početno kompromitovanje: Upad u jedan sistem unutar banke pomoću daljinskog malicioznog koda (npr. na web serveru) ili pomoću „watering hole“ napada, koristeći „exploit“ postavljen na benignom sajtu.

- Kada žrtva poseti takvu stranicu, računar (računar zaposlenog u banci) biva zaražen malverom koji nosi sa sobom dodatne komponenete.

Osnivanje uporišta: Grupa se zatim seli na druge „domaćine“ unutar banke i instalira otporne „backdoor“ malvere koji im dozvoljavaju da dolaze i odlaze kad god žele.

-

Interna izviđanje: Nakon toga grupa provodi dane i nedelje proučavajući mrežu i identifikujući vredne resurse. Jedan takav resurs može biti rezervni server, gde se čuvaju podaci za autorizaciju, mejl server ili celokupni kontroler domena sa tasterima za svaka ,,vrata’’ u kompaniji, kao i server na kojem se skladište ili obrađuju podaci o finansijskim transakcijama.

- Inficiranje i krađa: Konačno, oni instaliraju poseban malver sposoban da zaobilazi unutrašnje bezbednosne funkcije finansijskog softvera i izdaju lažne transakcije u ime banke.

Geografska rasprostranjenost i pripisivanje

Prema podacima kompanije Kaspersky Lab, od decembra 2015. godine, uzorci malvera koji se odnose na aktivnosti grupe Lazarus pojavili su se u finansijskim institucijama, kazinima, softverima investicionih kompanija i kompanijama koje se bave kripto-valutama u Koreji, Bangladešu, Indiji, Vijetnamu, Indoneziji, Kostarici, Maleziji, Poljskoj, Iraku, Etiopiji, Keniji, Nigeriji, Urugvaju, Gabonu, Tajlandu I u nekoliko drugih zemalja. Najnoviji uzorci koji su poznati kompaniji Kaspersky Lab otkriveni su u martu 2017. godine, što znači da napadači nemaju nameru da se zaustave.

Iako su napadači bili dovoljno oprezni da izbrišu svoje tragove, bar jedan server koji su kompromitovali sadržao je ozbiljnu grešku sa važnim artefaktom koji su ostavili iza sebe. U pripremi za operaciju, server je konfigurisan kao komandni i kontrolni centar za malver. Prve veze napravljene na dan konfiguracije dolazile su sa nekoliko VPN/proxy servera, ukazujući na period testiranja za C&C server. Međutim, uočena je i jedna kratka veza tog dana, koja je došla sa veoma retke IP adrese u Severnoj Koreji.

Lazarus grupa u velikoj meri ulaže u nove varijante malvera. Mesecima su pokušavali da stvore maliciozni set alata koji će biti nevidljiv za bezbednosna rešenja, ali svaki put kada su to uradili, stručnjaci kompanije Kaspersky Lab uspeli su da identifikuju jedinstvene karakteristike u tome kako oni stvaraju svoj kod, omogućujući kompaniji Kaspersky Lab da nastavi da prati nove uzorke. Napadači su se sada povukli, što znači da verovatno rade na novim alatima.

„Mi smo sigurni da će se vratiti uskoro. Sve u svemu, napadi poput onih koje je sprovela grupa Lazarus pokazuju da i najmanja greška u konfiguraciji može imati za posledicu ozbiljan bezbednosni upad, koja potencijalno može koštati kompanije i nekoliko stotina miliona dolara. Nadamo se da će glavni direktori banaka, kazina i investicionih kompanija širom sveta postati oprezni kada je u pitanju grupa Lazarus“, izjavio je Vitali Kamluk (Vitaly Kamluk), direktor globalnog tima za istraživanje i analizu za Azija-Pacifik region u kompaniji Kapserky Lab.

Proizvodi kompanije Kaspersky Lab uspešno detektuju i blokiraju malver koji koristi grupa Lazarus sa sledećim specifičnim nazivima detekcije:

-

HEUR:Trojan-Banker.Win32.Alreay,

- Trojan-Banker.Win32.Agent*

Pozivamo sve organizacije da pažljivo skeniraju svoje mreže na prisustvo Lazarus malvera i da, ako ga otkriju, dezinfikuju svoje sisteme i prijave slučajeve policiji i timovima za odogovor na incidente.