Jednom prilikom, zaposleni u jednoj banci zatekli su prazan bankomat: nije bilo novca, niti tragova fizičke interakcije sa mašinom, kao ni malvera. Nakon što su stručnjaci iz kompanije Kaspersky Lab proveli vreme rešavajući ovaj misteriozni slučaj, uspeli su ne samo da razumeju kako funkcionišu sajber alati koje su kriminalci koristili u pljački, već i da sami reprodukuju napad.

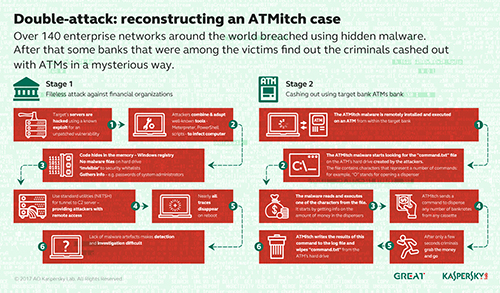

U februaru 2017. godine, kompanija Kaspersky Lab objavila je rezultate istrage misterioznih napada (bez malicioznih fajlova) na banke: kriminalaci su koristili memorijski malver kako bi zarazili bankarske mreže. Slučaj ATMitch dao je bolji uvid u to zbog čega kriminalci koriste ovaj malver.

Istraga je počela kada su bankarski forenzičari pronašli dva malver zapisa na hard disku bankomata (kl.txt i logfile.txt) i podelili ih sa stručnjacima iz kompanije Kaspersky Lab. To su bile jedine preostale datoteke nakon napada: nije bilo moguće da povrate zlonamerne izvršne fajlove zato što su sajber kriminalci nakon pljačke obrisali malver. Međutim, čak i ova mala količina podataka bila je dovoljna da kompanija Kaspersky sprovede uspešnu istragu.

Automatsko brisanje nakon napada

U okviru log fajlova, stručnjaci kompanije Kaspersky Lab su bili u mogućnosti da identifikuju delove informacija u običnom tekstu koji su im pomogli da stvore YARA pravilo za javne izvore malvera i da pronađu uzorak. YARA pravila, koja u suštini traže nizove, pomažu analitičarima da pronađu, grupišu i kategorizuju srodne uzorke malvera i izvuku veze među njima na osnovu obrazaca sumnjive aktivnosti na sličnim sistemima ili mrežama.

Posle jednog dana, stručnjaci su pronašli željeni uzorak malvera, “tv.dll“, ili “ATMitch“ kako je kasnije nazvan. On je primećen dva puta, jednom u Kazahstanu, i jednom u Rusiji. Ovaj malver je instaliran daljinski i aktivira se na bankomatu unutar ciljne banke: preko daljinskog upravljanja bankomatom. Nakon što je instaliran i povezan sa bankomatom, ATMitch malver komunicira sa bankomatom, kao da je u pitanju legitimni softver. To omogućava napadačima da sprovedu niz komandi - kao što je prikupljanje podataka o broju novčanica u kaseti bankomata, na primer. Pored toga, to obezbeđuje kriminalcima mogućnost da samo jednim klikom u bilo kom trenutku podignu novac sa bankomata.

Kriminalci obično počinju tako što dobiju informacije o količini novca koja se nalazi u bankomatu. Nakon toga, kriminalac može da pošalje komandu da podigne bilo koji broj novčanica iz bilo koje kasete. Nakon povlačenja novca na ovaj čudan način, kriminalcima preostaje samo da preuzmu novac i odu. Za ovakvu pljačku bankomata potrebno je samo nekoliko sekundi! Nakon uspešno izvršene pljačke, malver briše svoje tragove.

Ko je odgovoran?

Još uvek nije poznato ko stoji iza napada. Upotreba exploit koda otvorenog izvora, uobičajeni Windows alati i nepoznati domeni u prvoj fazi rada čini gotovo nemogućim da se utvrditi koja grupa je odgovorna. Međutim, “tv.dll”, koji se koristi u ATM fazi napada sadrži izvore na ruskom jeziku, a poznate grupe koje mogu imati taj profil su GCMAN i Carbanak.

“Napadači su možda i dalje aktivni, ali ne treba paničiti. Borba protiv ove vrste napada zahteva određeni skup veština koje imaju bezbednosni stručnjaci koji čuvaju ciljanu organizaciju. Uspešan upad i izvlačenje informacija sa mreže mogu se sprovesti samo uobičajenim i legitimnim sredstvima.

Nakon napada, kriminalci mogu obrisati sve podatke koji bi mogli dovesti do njihovog otkrivanja, ne ostavljajući tragove. Za rešavanje ovih problema, memorijska forenzika postaje od ključnog značaja za analizu malvera i njegovih funkcija. Kao što naš slučaj dokazuje, pažljivo usmeren odgovor na incident može pomoći u rešavanju čak i savršeno pripremljenog sajber zločina”, izjavio je Sergej Golovanov (Sergey Golovanov), glavni bezbednosni istraživač u kompaniji Kaspersky Lab.

Proizvodi kompanije Kaspersky Lab uspešno detektuju operacije koje koriste gore navedene taktike, tehnike i procedure. Dodatne informacije o ovoj priči i Yara pravilima za forenzičku analizu napada bez fajlova možete naći na stranici Securelist.com.