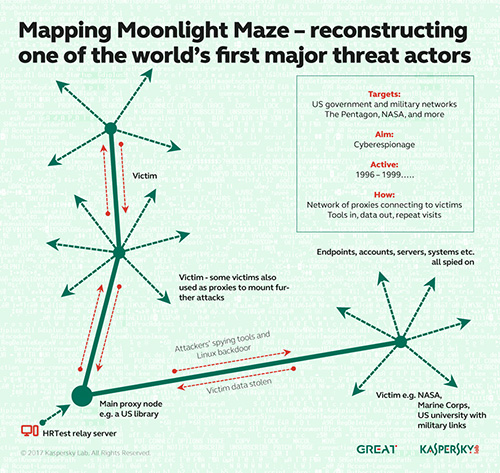

Tražeći vezu između tadašnjih sajber pretnji i napada hakerske grupe Moonlight Maze, koji su bili aktuelni krajem 90ih godina, istraživači iz kompanije Kaspersky Lab i Kings College Univerziteta u Londonu otkrili su uzorke, zapise i artefakte koji su pripadali nekim od prvih APT napada. Rezultati istraživanja ukazali su na to da postoji povezanost između „backdoor-a“ koji je 1998. godine koristila hakerska grupa Moonlight Maze i „backdoor-a“ koji je 2011. godine (a možda i 2017. godine) koristila hakerska grupa Turla.

Izveštaji o hakerskoj grupi Moonlight Maze ukazuju na to da su, počevši od 1996. godine, institucije vojske SAD, vladine mreže, univerziteti, pa čak i Ministarstvo energetike, počeli da detektuju upade u njihove sisteme. Od 1998. godine, FBI i Ministarstvo odbrane započeli su masovnu istragu. Priča je postala javna 1999. godine, ali je većina dokaza ostala nedostupna, zbog čega je hakerska grupa Moonlight Maze ostala pod velom tajne i misterije.

U godinama koje su dolazile, istraživači iz tri različite države naglašavali su da je grupa Moonlight Maze evoluirala u grupu Turla, hakersku grupu sa ruskog govornog područja, poznatu i kao Snake, Uroburos, Venomous Bear i Krypton. Stručnjaci smatraju da je grupa Turla aktivna od 2007. godine.

Uzorci „sa police“

Tokom 2016. godine, dok je istraživao za svoju knjigu „Rise of the Machines“, Tomas Rid (Thomas Rid) sa Kings College Univerziteta u Londonu pronašao je nekadašnjeg sistemskog administratora organizacije čiji server je „otela hakerska grupa Moonlight Maze. Ovaj stručnjak, koji je sada u penziji, sačuvao je originalni server i kopije svih dokumenata u vezi sa napadom, i predao ih je istraživačima iz Kings College Univerziteta u Londonu i kompanije Kaspersky Lab na dalju analizu.

Istraživači iz kompanije Kaspersky Lab, Huan Andres Gerero-Sade (Juan Andres Guerrero-Saade) i Kostin Raju (Costin Raiu), zajedno sa Tomasom Ridom (Thomas Rid) i Denijem Murom (Danny Moore) sa Kings College Univerziteta, proveli su devet meseci istraživajući ove uzorke. Oni su rekonstruisali „rad“ napadača, njihove alate i tehnike, i sproveli paralelnu istragu kako bi dokazali povezanost sa grupom Turla.

Grupa Moonlight Maze koristila je napad zasnovan na Unix-u otvorenog izvora i targetirala je Solaris sisteme, a rezultati istraživanja ukazuju na to da su napadi sprovođeni pomoću „backdoor-a“ zasnovanog na LOKI2 programu. Zbog toga su istraživači odlučili da još jednom ispitaju neke retke Linux uzorke koje je koristila grupa Turla, a koje je kompanija Kaspersky Lab otkrila 2014. godine. Ovi uzorci, nazvani Penquin Turla, takođe su bili zasnovani na LOKI2 programu. Daljom analizom ustanovljeno je da su svi koristili kod koji je kreiran između 1999. i 2004. godine.

Neverovatno je da je ovaj kod i dalje korišćen u napadima. Primećen je 2011. godine, kada je detektovan napad na odbrambenu kompaniju Ruag u Švajcarskoj, gde je osumnjičena bila grupa Turla. Zatim, u martu 2017. godine, istraživači iz kompanije Kaspersky Lab detektovali su novi uzorak „backdoor-a“ grupe Penquin Turla koji je napado jedan sistem u Nemačkoj.

Moguće je da je Turla koristila stari kod za napade na izuzetno zaštićene sisteme koje je teže penetrirati pomoću standardnih Windows alata. „Krajem 90ih godina, niko nije mogao da pretpostavi koliki će biti domet i opasnost koordinisanih špijunskih kampanja. Moramo da se zapitamo zbog čega su napadači i dalje u mogućnosti da uspešno koriste stari kod u savremenim napadima. Analiza uzoraka grupe Moonlight Maze ne predstavlja samo fascinantno otkriće već služi i kao opomena da se napadači neće povući, i da je naš posao da zaštitimo sisteme od tih pretnji”, izjavio je Huan Andres Gerero-Sade (Juan Andres Guerrero-Saade), viši bezbednosni istraživač u globalnom timu za istraživanje i analizu u kompaniji Kaspersky Lab.